Как стать параноиком: первые шаги

Странное желание, не правда ли? Но не торопитесь с выводами, возможно, дальше вы измените своё мнение. Итак, сейчас практически каждый, не зависимо от образования или возраста, так или иначе сталкивается с сетью. Это может быть один домашний компьютер, домашняя сеть, рабочий компьютер в офисе и так далее. Кто-то активно живет киберсоциальной жизнью, выкладывая о себе правду и неправду в соцсетях. Я не буду убеждать не выкладывать в сеть всю информацию о себе, это – дело каждого, я хочу дать несколько советов, как, по возможности, защититься от разного рода недо-“хакеров”, а также на что обратить внимание в первую очередь, чтобы защитить свои персональные данные, учётные записи, личные фотографии и другую информацию.

1. Имеем подключенный компьютер к интернету напрямую, без роутера

Скажу сразу, не самая лучшая ситуация. Я бы даже один домашний компьютер подключал через роутер для выхода в интернет. Всё-таки, это – дополнительная защита при правильной настройке. В зависимости от технологии подключения и степени серьёзности в этом вопросе провайдера вас могут видеть другие абоненты провайдера, подключенные к одному и тому же коммутатору, а то и ко всей сети. Таким образом, другие могут видеть вашу общедоступную медиатеку, имя вашего компьютера, папки и принтеры, если к ним предоставлен общий доступ.

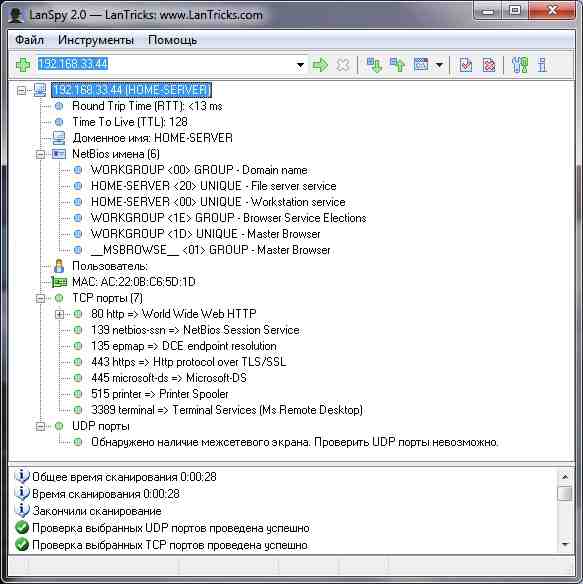

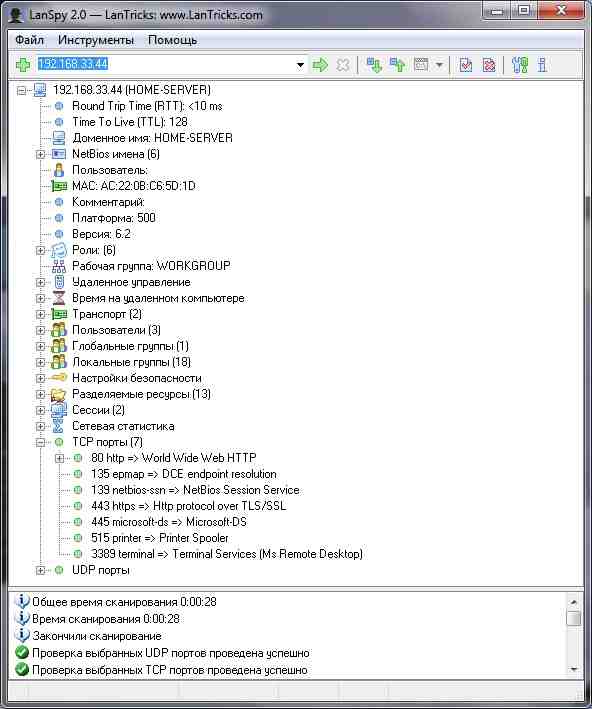

Например, вот так:

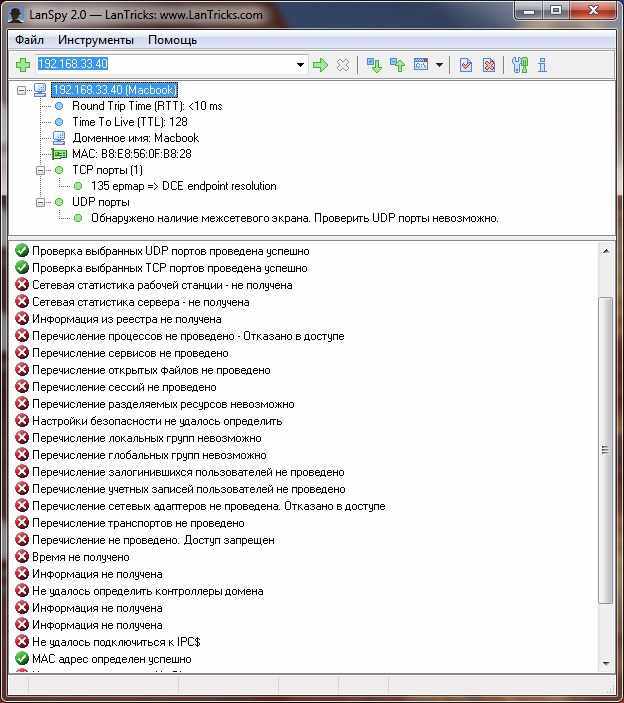

Или в идеале даже так:

Чтобы обезопасить свой персональный компьютер, подключенный напрямую к сети, дам несколько советов по настройке Windows, другие системы пока не рассматриваем.

- Можно, конечно, купить и установить какой-нибудь антивирус с встроенным Firewall, но это – дополнительные затраты, да и можно решить вопрос проще и надежней.

- В настройках сетевого подключения необходимо удалить всё, что не требуется для работы в интернет. А именно: клиент для сетей Microsoft, QoS, службу доступа к файлам и принтерам … В итоге должен остаться только “Протокол интернета TCP/IPv4” (можно ещё TCP/IPv6).

- Затем открываем раздел “Администрирование” в “Панели управления”. Запускаем “Локальные политики безопасности”. Тут много интересного, начиная от правил ведения и установки паролей в системе и заканчивая политиками аудита и сетевого взаимодействия. Надеюсь, не надо объяснять, что пароль для Вашей учётной записи пользователя (а обычно – по совместительству и администратора системы) должен иметь место быть, и желательно длиной не менее 8 символов. В серверных версиях Windows это сразу задаётся в политиках безопасности, в десктопных по умолчанию – нет. Тут на нашей совести: либо просто использовать сложные пароли и периодически менять их, либо установить в политиках минимальную длину и сложность, а также срок смены пароля – тогда система не даст филонить.

- Раздел “Локальные политики”=>”Параметры безопасности”. Тут много опций, перечислю наиболее интересные и значения, которые надо установить:

Доступ к сети: разрешить трансляцию анонимного SID в имя – [Отключен]

Сетевой доступ: запретить анонимный доступ к именованным каналам и общим ресурсам – [Включен]

Сетевой доступ: не разрешать перечисление учетных записей SAM анонимными пользователями – [Включен]

Сетевой доступ: не разрешать перечисление учетных записей SAM и общих ресурсов анонимными пользователями – [Включен]

Сетевой доступ: удаленно доступные пути и вложенные пути реестра – [Пусто]

Сетевой доступ: пути в реестре доступны через удаленное подключение – [Пусто]

При открытии каждой политики можно в объяснениях прочитать описание по значениям. В зависимости от степени паранойи можно редактировать и другие опции. - Далее запускаем “Службы” в разделе “Администрирование” и отключаем службы, которые не будут важны для работы в интернете:

– Автоматическая настройка сетевых устройств

– Браузер компьютеров

– Маршрутизация и удаленный доступ

– Модуль поддержки NetBIOS через TCP/IP

– Обнаружение SSDP

– Общий доступ к подключению к Интернету (ICS)

– Сервер

– Служба общего доступа к портам Net.Tcp

– Служба общих сетевых ресурсов проигрывателя Windows Media

– Удаленный реестр

После проделанных манипуляций наш PC, конечно, не превратится в “чёрный ящик”, но, тем не менее, будет более защищён от атак извне. И при сканирование будет приблизительно такая картина:

2. Доступ в интернет организован через роутер.

При таком варианте сложно атаковать компьютер, но надо уделить должное внимание настройке роутера. В качестве примера буду приводить скрины от роутеров TP-Link (одни из самых доступных и популярных).

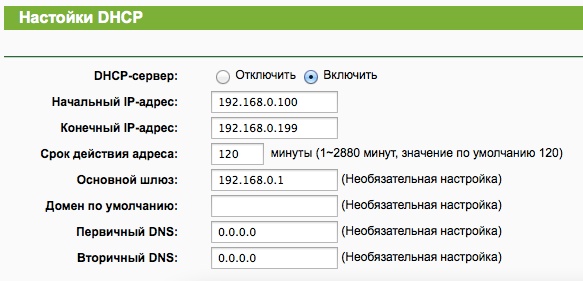

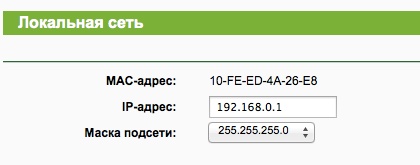

Итак, известно, что при подключении компьютера к роутеру по WI-FI или Ethernet, настройки выдаются автоматически по протоколу DHCP. Взломав wi-fi сеть, ваш сосед сверху/снизу либо кто-то в машине возле вашего дома и так далее, насколько фантазии хватит, получит автоматически настройки и доступ в вашу домашнюю сеть, а также выход в интернет. Эту задачу можно усложнить, если отказаться от DHCP и вводить настройки вручную, т.е. прописывать ip-адрес, маску, шлюз и DNS вручную. Также можно изменить локальный адрес роутера на нестандартное значение, например, на 192.168.87.99 – этот ip будет шлюзом и dns для всех.

Пароль и логин на вход в роутер также желательно изменить на другой.

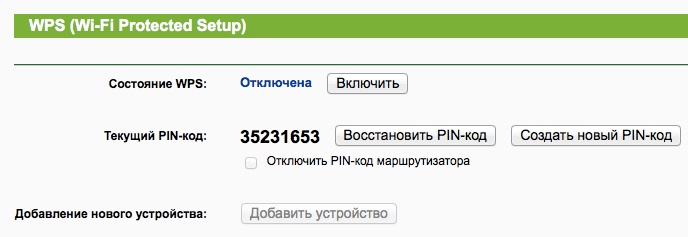

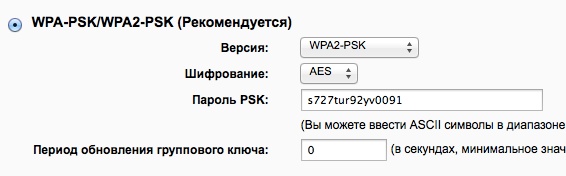

Настройки WPS – опция, которая упрощает настройку и подключения к wi-fi сети, также часто является объектом атаки. Существуют уже готовые утилиты для перебора и взлома WPS кода. Это актуально не для всех моделей роутеров, но в случае простых 8-ми значных кодов – довольно успешно. Поэтому лучше научиться настраивать роутер самостоятельно, не полагаясь на автоматику, и отключить службу WPS, а пароль на wi-fi сеть задать вручную.

Выбирать его желательно достаточно длинным и сложным.

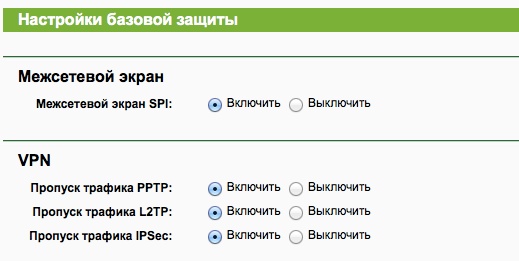

Если не предполагается использовать PPTP, L2TP, IPSec для подключения к корпоративной сети или для других целей, то лучше заблокировать создание VPN туннелей через роутер. А то вдруг какой-то троян будет устанавливать соединение по vpn туннелю для создания подключения к ботнет сети?

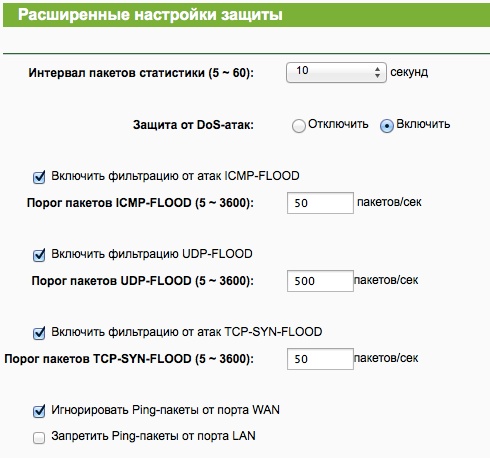

Желательно включить защиту от DoS атак. А также игнорировать пинги на wan порт. Это поможет сразу исключить ваш роутер из объекта атаки при простом переборе сетей на предмет ответа по ping.

Также можно ограничить количество работающих устройств через роутер путем привязки по MAC адресам.

Отдельного внимания требует служба UPnP

В некоторых роутерах она по-умолчанию выключена, в других – включена, я обычно оставляю включенной, но надо в первую очередь понимать, что, подключая какое-нибудь “умное” устройство, поддерживающее протокол UPnP, можно попасть в ситуацию, при которой ваше устройство будет без вашего ведома доступно из интернета.

Самый понятный пример – это видеонаблюдение. Многие устанавливают в офисах, магазинах, домах доступное по цене и достаточно простое в установке оборудование, к примеру, одного китайского производителя с неприличным названием Dahua Security. Подключая подобный видеорегистратор к роутеру и не меняя стандарный пароль admin/admin, вы практически даёте возможность любому желающему просматривать ваши камеры наблюдения. Благодаря службе UPnP регистратор сообщит роутеру о своём присутствии и откроет порт 37777 извне для подключения к регистратору через специализированные утилиты для видеонаблюдения (iDMSS Lite). Путем небольшого эксперимента, просканировав 1024 ip-адреса на предмет открытого 37777 порта, было найдено 13 хостов. К 7-ми регистраторам я без труда подключился по admin/admin.

Итак, кто считает, что моя параноя небеспочвенна, записывайтесь в ряды начинающих параноиков и начинайте относиться серьёзней к настройке своего домашнего оборудования!